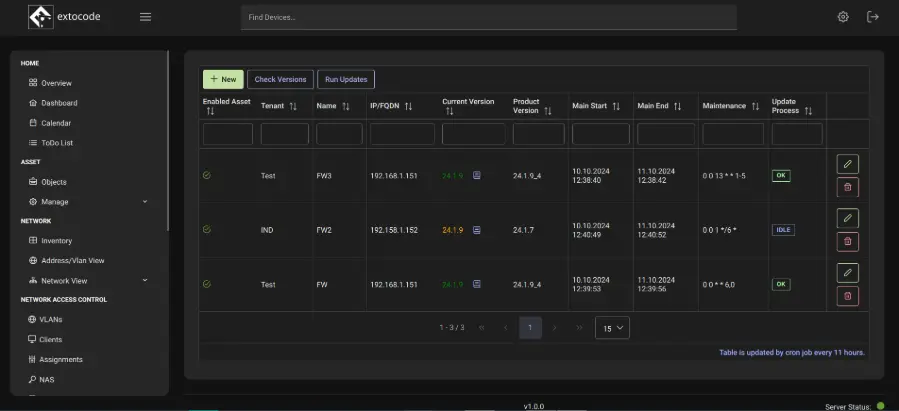

Multi-Distribution Verwaltung

Das Modul erlaubt die Verwaltung verschiedener Firewall-Distributionen – z. B. pfSense, OPNsense, AIMDefense.

- Jede einzelne Firewall kann im Dashboard als Asset geführt werden, inklusive Hersteller, Version, Standort, Verantwortlicher.

- Herstellerunabhängigkeit: Neue Distributionen können ggf. ergänzt werden.

- Einheitliche Sicht auf die Systeme, ungeachtet des Herstellers – das reduziert Fragmentierung.

- Gruppierung bzw. Mandantenfähigkeit: Wenn mehrere Kundenumgebungen betreut werden, ist eine Mandantenstruktur möglich (COD unterstützt Multi-Mandanten).

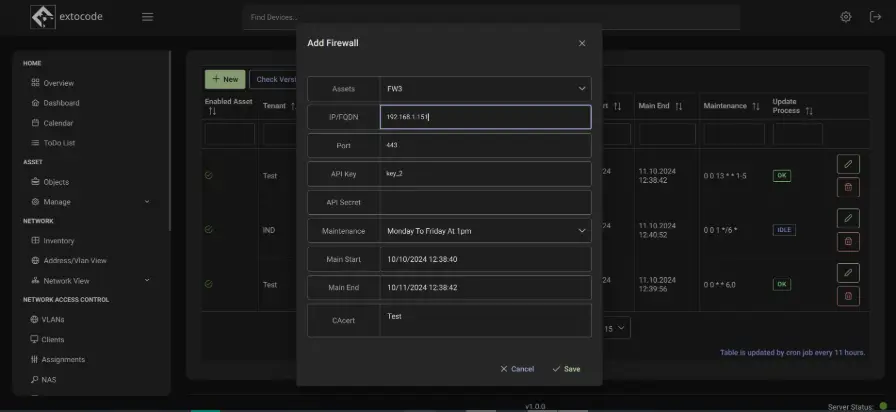

Direkter Zugriff via SSH oder HTTPS

- Über einen zentral verwalteten Jumphost (COD-Core-Server) kann direkt per SSH auf die Firewall-Systeme zugegriffen werden.

- Alternativ kann ebenfalls über das Dashboard im selben Netzwerk auf die HTTPS-Web-Oberfläche der Firewall zugegriffen werden.

- Vorteil: Kein manuelles Suchen der einzelnen IPs oder Anmeldedaten – das Dashboard bietet den Zugriffskanal.

- Zugriffskontrolle über Rollen & Gruppen: Wer darf SSH verwenden, wer nur das Monitoring bzw. die Oberfläche sehen? COD unterstützt Rechte- und Gruppenverwaltung.

Live-Monitoring

- Das Modul stellt die Live-Daten der einzelnen Firewall Systeme insbesondere CPU, RAM und Interfaces (Netzwerk-Schnittstellen) der Firewalls dar.

- Dashboard Visualisierung: Eine Übersicht pro Firewall sowie ggf. aggregierte Ansicht mehrerer Firewalls.

- Alarmierung/Schwellenwerte: Wird z. B. eine Schnittstelle kritisch belastet oder ist ausgefallen, kann eine Benachrichtigung erzeugt werden.

- Vorteil: Echtzeit-Transparenz über den Firewall-Betrieb, schnellere Fehlersuche und Ursachenanalyse.

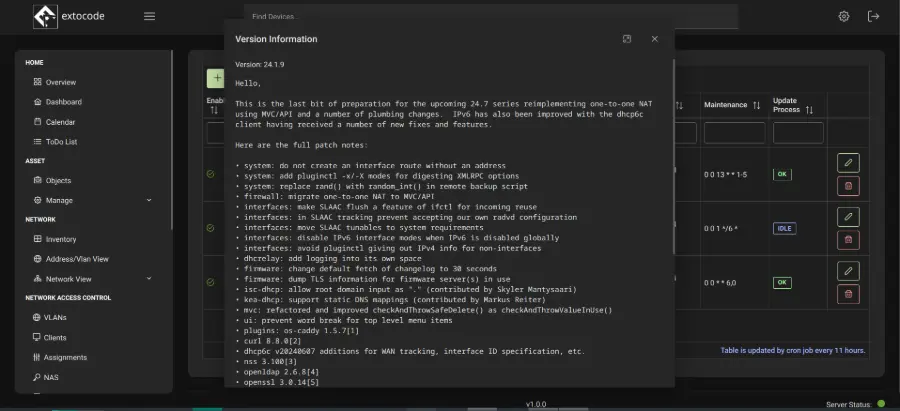

Wartungs- und Update-Planung

- Planung: Für jede Firewall kann eine Wartung bzw. ein Update-Zyklus geplant werden – inklusive Kalenderansicht im Dashboard.

- Update-Status: Das Modul zeigt übersichtlich den aktuellen Versionsstand der Firewall, verfügbare Updates sowie wie viele Updates nötig sind.

- Optionen: Manuelle Durchführung eines Updates oder automatisierte Planung mit Eintrag im Kalender + Erinnerungsfunktion.

- Historie: Dokumentation vergangener Wartungen und Updates, Verantwortliche, Ergebnisse.

- Vorteil: Reduktion von veralteten Systemen, gesteigerte Sicherheit und Verfügbarkeit.

Zertifikats-Management Funktionen

Das Zertifikats-Management bietet proaktive Überwachungsfunktionen. Administratoren können präzise Intervalle für die Zertifikatsüberwachung definieren und automatisierte Benachrichtigungen vor Ablauf konfigurieren.

Control-Interval Konfiguration

Definiert Überprüfungsintervalle für automatische Zertifikat-Scanns. Das System überprüft in konfigurierten Abständen den Ablaufstatus aller verwalteten Zertifikate.

- Tagesbasierte Intervall-Einstellung

- Wochenbasierte Zyklen möglich

- Manuelle Trigger-Optionen verfügbar

Message-Deadline Setup

Konfigurierbare Vorlaufzeit für Ablauf-Benachrichtigungen

- Tage, Wochen oder Monate

- E-Mail-Versand automatisiert

- Eskalations-Stufen möglich

Intuitive Verwaltung von Zertifikatsdetails

Die Benutzeroberfläche zur Certificate Authority (CA) Verwaltung ermöglicht Ihnen schnellen und direkten Zugriff auf alle zugehörigen Zertifikatsinformationen. Die korrespondierenden CA- und Zertifikatsdaten werden durch eine einfache Auswahl automatisch in den Detailbereichen angezeigt.

Zertifikat auswählen

Wählen Sie in der Hauptübersicht das gewünschte Zertifikat durch einen Klick auf die entsprechende Tabellenzeile aus.

Detaileinsicht erhalten

Die Detailbereiche werden automatisch und augenblicklich mit allen relevanten CA- und Zertifikatsdaten befüllt.

CA-Zuweisung prüfen

Beachten Sie die Regel: Pro Zertifikat ist nur eine CA zulässig. Dies ist zur schnellen Kontrolle direkt in der CA-Spalte der Tabelle sichtbar.

Alias-Funktionen

Alias hinzufügen

Beim Hinzufügen von Aliassen werden firewallspezifische Felder ausgeblendet, die abhängige Daten benötigen.

- Fokus auf häufig genutzte Typen

- Code-Anpassung für Spezialfälle

Alias bearbeiten

Datenbankänderungen werden automatisch über API an alle Zonen-Firewalls übertragen. Fehler werden im Error-Log dokumentiert.

- Bidirektionale Synchronisation

- Automatisches Error-Logging

Alias löschen

Vor dem Löschen wird eine Überprüfung aller Zonen auf Alias-Verwendung durchgeführt. Verschachtelte Aliase erfordern manuelle Bereinigung.

- Abhängigkeitsprüfung

- Empfehlung: Zonen-Entfernung zuerst

Zonen-Migrationsprozess

Die Migration zu Zonen-Funktionalität ermöglicht die strukturierte Übertragung von Firewalls in Zonen-basierte Verwaltungsstrukturen.

Kritische Regel: Jede Firewall darf ausschließlich einer Zone zugeordnet werden.

- Einzelfirewall-Migration

- Individuelle Firewall-Zuordnung zu Zonen mit strikter Ein-Zone-Regel

- Alias-Behandlung

- Bestehende Firewall-Aliase werden bei Migration nicht übernommen - Firewalls werden als "leer" behandelt

- Zone-Speicherung

- Manuell hinzugefügte Aliase werden auf alle Firewalls der Zone verteilt und in der Datenbank fixiert

Alias-Management Workflow

Das Management startet mit zwei kritischen Sektionen für die initiale Konfiguration. Der Source Data-Bereich ermöglicht die Synchronisation mit einer Muster-Firewall, während die Datenbank automatisch mit UUID-basierten Alias-Einträgen befüllt wird.

- Muster-Firewall Selektierung

- Auswahl der Referenz-Firewall für die initiale Alias-Synchronisation

- Sync-Prozess

- API-basierte Synchronisation erstellt automatisch UUIDs für alle importierten Aliase

- Datenbank-Befüllung

- Automatische Speicherung aller Aliase mit Ausnahme von Standard-Einträgen

Sicherheitsvalidierung

Kritische Sicherheitsmaßnahmen stellen die Integrität der Firewall-Konfiguration sicher. Vendor-Informationen sind obligatorisch beim Speichern, und der Firewall-Status wird nur bei manuell aktivierten Assets automatisch überprüft und gesetzt.

Vendor-Pflichtfeld

Vendor-Information muss bei jedem Speichervorgang ausgefüllt werden, um Konfigurationskonsistenz zu gewährleisten

Save-Button deaktiviert ohne Vendor

Automatischer Status

Die Firewall wird als "enabled" markiert, wenn das Asset manuell als aktiv konfiguriert ist, die Kommunikationsdaten eingerichtet sind und die Kommunikation möglich ist.

- Statusprüfung erfolgt nur, wenn das Asset manuell aktiviert wurde.

- Erfolgreiche Prüfung erfordert: Asset aktiv + Kommunikationsdaten konfiguriert + Erreichbarkeit.

Error-Log-Management

Das Error-Log-List-System bietet eine strukturierte Fehlerbehandlung mit benutzerfreundlichen Verwaltungsfunktionen. Die seitenweise Anzeige ist auf Performance optimiert und ermöglicht effiziente Bearbeitung auch bei größeren Fehlermengen.

Abarbeitungs-Tracking

Bearbeitete Fehlereinträge können individuell abgehakt werden, um den Bearbeitungsfortschritt zu verfolgen. Das System unterstützt Multi-Selection für effiziente Massenbearbeitung.

- Checkbox-basierte Selection

- Mehrfachauswahl pro Seite

- Bearbeitungsstatus persistent

Effiziente Performance

Datenbankabfragen sind auf seitenweise Mengen begrenzt und stellen so optimale Performance auch bei umfangreichen Error-Logs sicher.

- Abfragen sind für optimale Performance ausgelegt