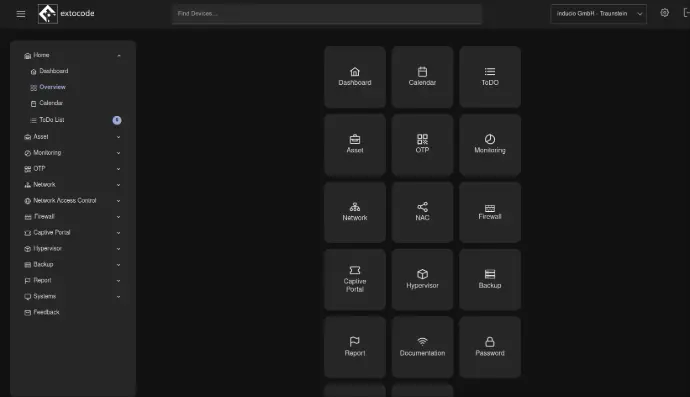

Überblick und Zielsetzung

Das Modul „Netzwerk“ ist das Herzstück der Infrastrukturverwaltung.

Es visualisiert Netzwerkverbindungen, analysiert VLAN-Strukturen und zeigt aktive Geräte, Schnittstellen und IP-Bereiche in Echtzeit an.

Ziel ist es, komplexe Netzwerke übersichtlich, verständlich und interaktiv darzustellen – ideal für IT-Administratoren, Auditoren oder Betreiber größerer Netzumgebungen.

Netzwerk- und VLAN-Management

Über die Ansicht „Addresses/VLANs“ lassen sich alle IP-Netze und VLANs zentral verwalten.

Filter nach IP-Version, Interface oder Objektname ermöglichen eine schnelle Navigation durch umfangreiche Netzstrukturen.

Hier erkennt man auf einen Blick:

- IPv4- und IPv6-Adressen inklusive Subnetze

- Zugeordnete Interfaces und Objektnamen

- Anzahl der Adressen pro VLAN

- Sortier- und Filteroptionen für präzise Auswertungen

Diese Übersicht bildet die Grundlage für alle weiteren Netzwerkansichten und ist vollständig mit dem Asset- und Monitoring-Modul verknüpft.

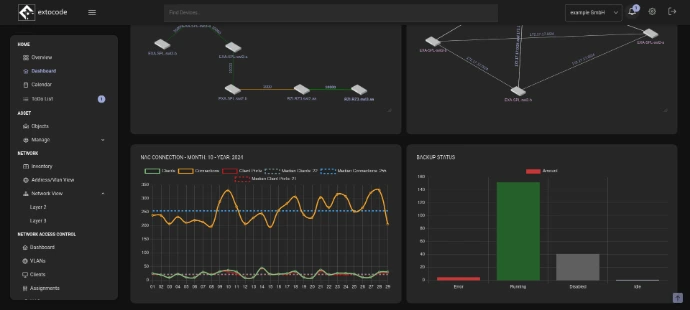

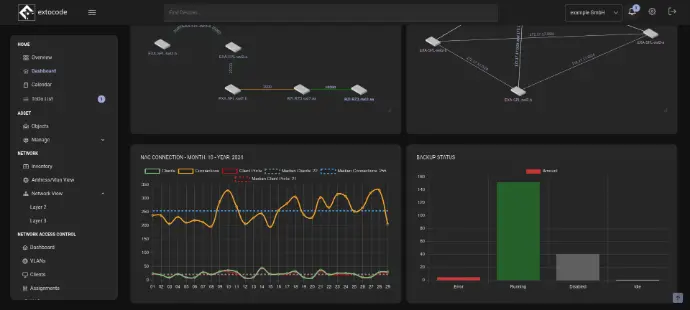

Layer-2- und Layer-3-Visualisierung

Das COD-Modul bietet interaktive Layer-2- und Layer-3-Zeichnungen, die automatisch aus den Netzwerkdaten generiert werden.

- Layer 2: zeigt die physische Verbindung zwischen Switches, Access Points und Servern inklusive Link-Geschwindigkeit.

- Layer 3: bildet IP-Routen, Gateways und Subnetzverbindungen ab.

Client Overview & Vendor Dashboard

Der Bereich Client Overview liefert eine vollständige Übersicht aller im Netzwerk erkannten Endgeräte.

Jede MAC-Adresse wird automatisch dem Hersteller (Vendor) zugeordnet und der zugehörige Switch-Port, VLAN und Interface angezeigt.

Das Vendor Dashboard zeigt die Verteilung der Hersteller im Netzwerk in einer übersichtlichen Diagrammansicht – perfekt zur Analyse von Hardwarevielfalt und Kompatibilität.

So erkennt man auf einen Blick, wie viele Geräte von z. B. Cisco, VMware oder Allied Telesis aktiv sind.

Mikrotik-Integration

Für Netzwerke mit Mikrotik-Systemen bietet COD eine direkte Schnittstelle, um Router-Informationen, Interfaces und Ressourcen (CPU, RAM, HDD) einzusehen.

Die Integration erfolgt per API und ist nahtlos in das COD-Dashboard eingebettet – ganz ohne zusätzliche Tools.

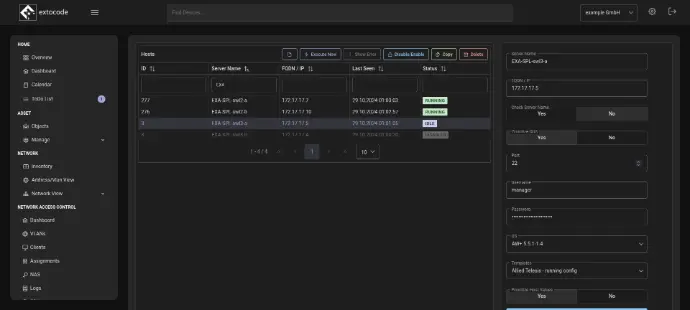

Auth/Port Profile Management: Zentrale Kontrolle über Ihre Switch-Konfiguration

Das Auth/Port Profile System ermöglicht die effiziente Verwaltung von Authentifizierungs- und Port-Konfigurationen durch vordefinierte Profile. Diese innovativer Ansatz reduziert Konfigurationsfehler und beschleunigt die Bereitstellung neuer Netzwerkverbindungen erheblich.

Durch die Verwendung von Profilen können Netzwerkadministratoren konsistente Konfigurationen über die gesamte Infrastruktur hinweg sicherstellen. Das System unterstützt komplexe Authentifizierungsszenarien und bietet gleichzeitig die Flexibilität für spezifische Anforderungen einzelner Ports oder Geräteklassen.

Intelligente Profilerstellung und -verwaltung

Profile erstellen

Definieren Sie Auth- und Port-Profile mit spezifischen Konfigurationsparametern für verschiedene Geräteklassen und Sicherheitsanforderungen.

Massenausrollung

Implementieren Sie Profile gleichzeitig auf einem oder mehreren Anschlüssen, wodurch die Bereitstellungszeit drastisch reduziert wird.

Automatische Aktualisierungen

Änderungen an Profilen werden automatisch auf alle zugewiesenen Anschlüsse übertragen, was Konsistenz und Aktualität gewährleistet.

Vorkonfigurierte Templates für sofortige Produktivität

Das System wird mit einer umfangreichen Sammlung vorkonfigurierter Templates geliefert, die bewährte Praktiken für verschiedene Netzwerkgeräte widerspiegeln. Besonders für Access Points sind speziell optimierte Profile verfügbar, die typische Konfigurationsanforderungen abdecken.

- Access Point Konfigurationen mit VLAN-Zuweisungen

- Geräte mit spezifischen Strom- und Verbindungseinstellungen (z.B. PoE/PoE+)

- Endpunkte mit Priorisierung des Netzwerkverkehrs (QoS)

- Netzwerksegmentierung zur Isolierung von Gerätegruppen

Umfassendes Logging und Monitoring

Detaillierte Änderungsprotokolle

Verfolgen Sie alle Konfigurationsänderungen mit präzisen Zeitstempeln, Benutzerinformationen und detaillierten Beschreibungen der durchgeführten Aktionen.

Erfolgs- und Fehlerberichte

Erhalten Sie umfassende Berichte über erfolgreiche Implementierungen sowie detaillierte Fehlermeldungen bei Problemen während der Konfiguration.

Automatische Backups und Disaster Recovery

Sicherheit durch Automatisierung

Das System erstellt automatisch Backups aller Port-Konfigurationen vor jeder Änderung. Diese proaktive Sicherheitsstrategie ermöglicht die schnelle Wiederherstellung bei unerwarteten Problemen oder fehlerhaften Konfigurationen.

Die Wiederherstellungsfunktion bietet granulare Kontrolle über einzelne Port-Einstellungen. Rollback-Operationen werden mit einem einzigen Klick durchgeführt, wodurch Ausfallzeiten minimiert und das Betriebsrisiko gesenkt werden.